Por lo anterior, hemos optado por llevar a nuestros clientes una visión que permita comprender y mejorar su postura cibernética desde una visión amplia.

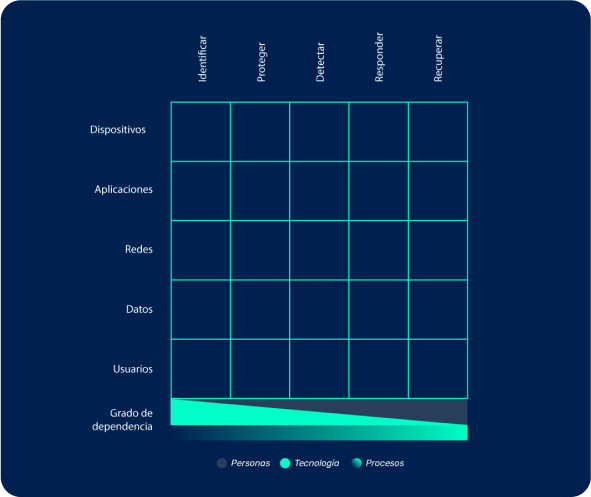

Todas nuestras capacidades están agrupadas a la interacción resultante de dos dimensiones:

Funciones de defensa:

Identificar, proteger, detectar, responder, recuperar.

Capas de seguridad:

Usuarios, Datos, Redes, Aplicaciones, Dispositivos.

Procesos

Concientización

Oficial de Seguridad como servicio

Definición y/o implementación SGSI / BCP / BCP-DRP

Análisis GAP ISO 27001 / ISO27005

Análisis GAP ISO 27001 / ISO27005

Definición y/o implementación SGSI / BCP / BCP-DRP

Oficial de Seguridad como servicio

Concientización

RESEÑAS

Empresa del Sector Gobierno

«CCD conformada por un equipo humano competente, enfocado en satisfacer las necesidades del cliente, y en quienes priman valores como: responsabilidad, respeto, compromiso, y proactividad; ¡Gracias por el constante y oportuno respaldo que hemos recibido durante el tiempo de relación comercial»

Empresa del Sector Solidario

«Quería expresar mi agradecimiento por todo el apoyo brindado en el proyecto de vulnerabilidades. Me sentí muy satisfecho con el trabajo realizado en conjunto.»

Empresa del Sector Defensa

«La herramienta de FireEye (Trellix) ha ayudado en gran parte en la detección de los diferentes tipos de malware, en especial la detección y bloqueo de ataques de ransomware. De igual forma en la detección de IPS de Comando y Control. En cuestiones de soportes, han sido muy eficientes, a la hora de dar respuesta ante un incidente, en el año 2023 la empresa CCD han demostrado un gran compromiso con su servicio»

Empresa del Sector Educativo

«La Universidad se ha beneficiado ganando más visibilidad y contando con una gestión especializada y detallada de los eventos y posibles incidentes de seguridad, minimizando así el número de falsos positivos y focalizando los esfuerzos de atención y remediación en los activos realmente afectados»

Personas

Nuestro servicio de Cacería de Amenazas alineado en el modelo de NIST, es una solución integral diseñada para proteger a las organizaciones contra los ataques cibernéticos actuales.

El equipo de analistas de CCD utiliza las herramientas más avanzadas de detección y respuesta extendida, integrando la mayor cantidad de fuentes de información que sea posible, con el fin de construir un gran repositorio de datos que permitan generar investigaciones de muy alto valor para nuestros clientes.

Nuestro enfoque proactivo de cacería de amenazas, combinado con nuestra capacidad para responder rápidamente a incidentes, permite a nuestros clientes reducir el tiempo de detección y respuesta a ciberataques, minimizando así el impacto en sus operaciones y reputación.

Cuando ves un incidente de seguridad que ocurre en el mundo ¿con qué argumentos respondes a las preguntas? «¿qué tan seguro estoy?» o «¿qué tan probable es que eso ocurra en mi empresa?». Nuestro servicio XRM – Extended Risk Management permite que respondas esas dudas y comuniques tu estado de riesgo de forma clara y concisa, para que así se puedan tomar acciones y decisiones puntuales de mitigación que garanticen que el nivel de riesgo de la empresa se mantenga dentro de los niveles aceptables.

Nuestro enfoque, basado en el Risk Management Framework (RMF) del NIST, ofrece un modelo de operación flexible que, combinando el conocimiento de consultores expertos y tecnologías líderes de detección de vulnerabilidades, se adapta a las necesidades específicas de cada cliente, para obtener una medida precisa del riesgo cibernético mientras se minimiza la carga operativa en hasta 97%.

Nuestro servicio de Managed Detection and Response (MDR) representa la vanguardia en la protección cibernética, proporcionando a las organizaciones las capacidades esenciales de ciberinteligencia que necesitan.

En conformidad con el marco de NIST, nuestra solución va más allá de la detección automatizada convencional. Implementamos tecnologías avanzadas y análisis de comportamiento para monitorear y responder proactivamente a amenazas en tiempo real.

Nuestro enfoque gestionado garantiza una respuesta inmediata ante incidentes, identificación de patrones anómalos y la aplicación constante de las mejores prácticas de seguridad. Al confiar en nuestro servicio MDR, las organizaciones fortalecen su postura de ciberseguridad, mitigando riesgos y protegiendo de manera proactiva sus activos digitales críticos.

El panorama de ataques está en crecimiento constante. La mayoría de las amenazas se orquestan a través de empresas de cibercrimen organizado desde la deep & dark web, lo que dificulta a los equipos de seguridad tomar acción y extraer información relevante en un tiempo adecuado.

Nuestro servicio de ciberinteligencia pretende que delegues la complejidad de la investigación de amenazas, entregando valor inmediatamente al descubrir cibercriminales que tienen como objetivo su organización.

Como parte del servicio se entregan alertas proactivamente generadas sobre malware, posibles TTPs amenazando a la organización, fraudes de phishing e información que afecta a la marca; incluyendo la capacidad de “dar de baja” a campañas maliciosas, tan rápido como sea posible

Simulación de adversario: ¿Estás seguro de que tu negocio está a salvo? Tenemos la confianza que no quieres probar tu nivel de seguridad con un ataque real. Nuestra «Simulación de Adversario» es el servicio definitivo que evalúa la robustez de tu infraestructura de seguridad.

Vamos más allá del hacking ético y las pruebas de penetración tradicionales. Utilizamos técnicas avanzadas que hemos descubierto a través de años de experiencia en forense digital para poner a prueba tu red, aplicaciones y sistemas. Nuestro equipo de expertos simula ataques reales con la misma tenacidad y determinación que un ciberdelincuente, identificando vulnerabilidades antes de que los hackers maliciosos las exploten.

Los ciberataques son una amenaza creciente para las organizaciones de todos los tamaños. Los ataques pueden causar daños significativos a los activos de la organización, interrumpir sus operaciones y dañar su reputación.

Nuestro servicio de respuesta a incidentes ayuda a las organizaciones a detectar, contener y eliminar las amenazas que pueden haber comprometido sus activos. Alineados con el marco de NIST, utilizamos las mejores herramientas en el mercado para garantizar la normal operación de su empresa.

Los beneficios del servicio de respuesta a incidentes cibernéticos incluyen:

- Protección de los activos de la organización

- Mitigación del impacto de los ciberataques

- Cumplimiento de las regulaciones

Investigación de Ataques Informáticos: Con más de una década de experiencia en la industria, somos líderes en la investigación y resolución de ataques informáticos. Hemos ayudado a numerosas organizaciones a identificar a los responsables de los ataques y a fortalecer sus defensas cibernéticas.

Resolución de Infidelidades Internas: Nuestros peritos digitales cuentan con una larga trayectoria en la resolución de casos sensibles relacionados con infidelidades internas. Hemos aportado claridad y justicia a innumerables situaciones complicadas.

Laboratorio de Equipos Móviles: Nuestro laboratorio especializado en equipos móviles, con más de 1,000 casos resueltos, es reconocido por su capacidad para recuperar datos críticos de dispositivos móviles dañados o protegidos.

Tecnología

Nuestra promesa es dar soluciones a dolores existentes, en riesgos reales, siempre procurando que el riesgo residual sea lo más cercano a cero. Por esto hemos clasificado cada solución tecnológica dentro de cada capa de seguridad donde tiene mayor impacto.

DISPOSITIVOS

Infraestructura tecnológica de la organización (estaciones de trabajo, servidores, equipos de red, equipos móviles)

- EDR (Endpoint Detection and Response)

- MME (Mobile Device Management)

- Gestión de vulnerabilidades

- Análisis de inventario

APLICACIONES

Software que soporta la misión de las empresas

- WAAP (Web Application and API Protection)

- Análisis de Código estático y dinámico

- Secure Web Gateway

- CASB (Cloud Access Security Broker)

- Email Security

- PX Forensic (Post-Exploitation Forensic)

- CNAPP (Cloud-Native Application Protection Platform)

REDES

Sistemas de interconexión a nivel interno y externo

- Protección Perimetral (NG Firewall)

- IPS (Intrusion Prevention System)

- Microsegmentación

- Balanceadores de Carga

- DNS Security

- ZTNA (Zero Trust Network Access)

- Anti DDoS

- Análisis de comportamiento de red

- NAC

INFORMACIÓN

Datos digitales, registros, archivos, documentos o cualquier forma de contenido digital que puede ser almacenado, procesado o transmitido a través de sistemas informáticos y redes.

- DLP Cloud/on Prem (Data Loss Prevention)

- Data Security

- PAM (Privileged Access Management)

- IAM (Identity and Access Management)

- Huella digital

USUARIO

Personas o entidades que interactúan con sistemas informáticos, redes y recursos digitales.

- Protección Perimetral (NG Firewall)

- IPS (Intrusion Prevention System)

- Microsegmentación

- Balanceadores de Carga

- DNS Security

- ZTNA (Zero Trust Network Access)

- Anti DDoS

- Análisis de comportamiento de red

- NAC

Suscríbete a nuestro Boletín Informativo

Periódicamente publicamos un boletín donde podrás conocer más sobre tecnologías, como enfrentar problemáticas de seguridad, desafíos y capacitaciones especializadas.

Si deseas recibir información, por favor regístrate.

Threat hunting

Threat hunting XRM Extended Risk Management

XRM Extended Risk Management MDR Managed Detection and Response

MDR Managed Detection and Response  Cyber Intelligence

Cyber Intelligence IR- Incident Response

IR- Incident Response